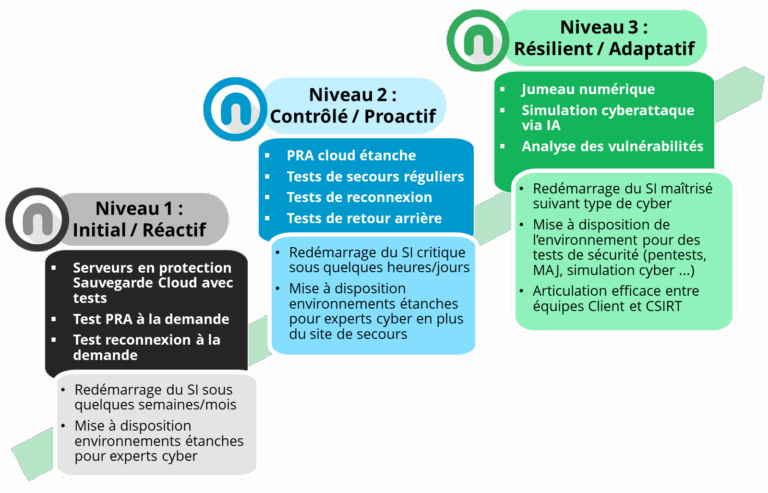

Niveau 1 – Initial/Réactif : Sécurisation des sauvegardes

Fondements de la cyber-résilience

La cyber-résilience repose avant tout sur la protection intégrale des données de sauvegarde contre toute forme de compromission. Cette approche constitue le socle minimal mais indispensable de toute stratégie défensive.

Piliers technologiques

Technologies immuables : L’utilisation de supports de stockage en lecture seule constitue la première ligne de défense. Ces technologies empêchent physiquement toute modification ou suppression des données sauvegardées, garantissant leur intégrité face aux attaques de chiffrement.

Isolation réseau : Le stockage des sauvegardes dans des environnements déconnectés ou avec des accès strictement contrôlés limite les vecteurs d’attaque. Cette isolation s’accompagne d’une détection proactive des activités suspectes pour identifier toute tentative d’intrusion.

Gestion des accès : La limitation drastique des droits d’administration sur les systèmes de sauvegarde, combinée à l’enregistrement exhaustif de tous les accès et modifications, renforce la traçabilité et limite les risques d’actions malveillantes.

Limites inhérentes

Ce niveau présente des faiblesses structurelles importantes. La simple possession de sauvegardes intègres ne garantit pas la capacité de redémarrage lorsque l’infrastructure locale reste compromise – situation fréquente lors d’attaques sophistiquées. Dans certains cas extrêmes, l’infrastructure on-premise devient totalement inutilisable, notamment lors d’attaques ciblant le firmware des hyperviseurs.

Niveau 2 – Contrôlé/Proactif : Redémarrage sécurisé via le cloud

Capacité opérationnelle de restauration

Ce niveau apporte la dimension opérationnelle indispensable : la capacité de restaurer et d’exploiter effectivement les sauvegardes dans un environnement maîtrisé et sécurisé.

Infrastructure cloud étanche

Environnements isolés : Le déploiement d’instances cloud isolées permet la restauration sécurisée des systèmes à différentes dates, facilitant notamment l’identification du moment précis de la compromission.

Analyse d’intégrité : Des outils et processus spécialisés vérifient la non-compromission des systèmes restaurés, garantissant la fiabilité de la remise en service.

Remédiation contrôlée : La capacité de « nettoyer » les systèmes infectés avant leur remise en service constitue un élément clé de la récupération post-incident.

Scalabilité opérationnelle

L’exploitation de la flexibilité cloud permet la création de multiples environnements spécialisés selon les besoins :

- Environnement de remédiation pour le nettoyage systématique des systèmes compromis

- Environnement forensique pour l’analyse approfondie des compromissions

- Environnement de gestion de crise pour maintenir les opérations critiques durant l’incident

Apport et limites

Ce niveau 2 confère la capacité concrète de redémarrer une infrastructure de secours dans le cloud ou de restaurer localement des environnements assainis. Cependant, bien qu’il améliore significativement la capacité de récupération, il ne diminue pas la probabilité de subir une cyberattaque.

Niveau 3 – Résilient/Adaptatif : Préparation proactive aux cyberattaques

Transformation du paradigme

Le niveau le plus avancé transforme fondamentalement le plan de reprise d’activité (PRA) en outil de préparation et de renforcement continu de la cyber-résilience.

Jumeau numérique de l’infrastructure

- Réplication fidèle : La création d’une réplique exacte de l’environnement de production permet une approche proactive de la sécurité.

- Simulation d’attaques : Cette infrastructure dupliquée autorise la simulation de cyberattaques réalistes, l’évaluation de la robustesse des défenses et l’identification des vulnérabilités présentes.

- Scénarios d’attaque innovants : Les tests de nouveaux scénarios d’attaque, potentiellement générés par des modèles d’intelligence artificielle, permettent d’anticiper les menaces émergentes.

Formation et préparation des équipes

- Entraînement pratique : L’utilisation des environnements de simulation pour former les équipes de réponse aux incidents garantit une montée en compétence continue.

- Tests procéduraux : L’évaluation de l’efficacité des procédures de crise et des fiches réflexes permet d’optimiser la réponse organisationnelle.

- Coordination renforcée : L’amélioration de la coordination entre les cellules de crise internes et externes renforce la cohérence de la réponse.

Trousse de réponse aux incidents

- Outils d’isolation : Scripts d’isolation réseau et outils d’éradication rapide pour contenir immédiatement la menace.

- Collecte d’éléments de preuve : Outils de collecte des logs, captures réseau, récupération et analyse de disques et de mémoire pour la phase d’investigation.

- Guides opérationnels : Fiches réflexes par scénario d’incident pour standardiser et accélérer la réponse.

Amélioration continue

- Tests de pénétration automatisés : L’automatisation des évaluations de vulnérabilités sur les éléments les plus critiques du système d’information assure une surveillance continue.

- Veille proactive : La surveillance continue des nouvelles techniques d’attaque et l’adaptation des défenses en conséquence maintiennent le niveau de protection à l’état de l’art.

Maturité opérationnelle

À ce niveau 3, l’entreprise atteint une véritable maturité en cyber-résilience.

Elle maîtrise l’ensemble du cycle : défense, détection, réaction, gestion d’incidents et redémarrage. Cette approche holistique lui confère une confiance légitime dans sa capacité de cyber-résilience face aux menaces actuelles et futures.