Les RansomOps : quand l’IA orchestre les rançongiciels

L’année 2025 voit naître une nouvelle génération de cybercriminels : les RansomOps. Ces opérateurs révolutionnent les attaques par rançongiciel en s’appuyant sur des copilotes d’intelligence artificielle qui automatisent l’intégralité de la chaîne d’attaque.

Stratégies d’infiltration repensées

Les RansomOps 2.0 adoptent une approche « low & slow » particulièrement redoutable. Plutôt que de frapper rapidement, ils s’installent discrètement dans les systèmes, se déplacent latéralement dans les réseaux et escaladent progressivement leurs privilèges. Cette stratégie leur permet d’exfiltrer les données sensibles avant même de déclencher le chiffrement, échappant ainsi à la détection précoce des solutions EDR (Endpoint Detection and Response).

Un écosystème industrialisé

Le modèle « Ransomware-as-a-Service » (RaaS) transforme le cybercrime en véritable industrie. La division du travail entre développeurs, affiliés, négociateurs et blanchisseurs d’argent optimise l’efficacité opérationnelle. Cette spécialisation, combinée à la réutilisation d’infrastructures éprouvées, accélère considérablement la mise sur le marché de nouvelles variantes malveillantes.

Arsenal technique sophistiqué

Les RansomOps déploient des techniques de contournement particulièrement avancées. Ils exploitent des vulnérabilités zero-day, achètent des accès initiaux sur le dark web et utilisent des outils « living-off-the-land » – c’est-à-dire des fonctionnalités déjà présentes dans les systèmes ciblés. Cette approche leur permet de désactiver les sauvegardes et les solutions EDR tout en restant indétectables.

L’IA au service du crime

L’intégration de l’intelligence artificielle générative abaisse drastiquement la barrière technique d’entrée. Les scripts automatisés et les outils IA permettent d’adapter rapidement les charges malveillantes et d’orchestrer les différentes phases d’attaque, augmentant significativement le taux de réussite des opérations.

Double extorsion : une pression maximale

La stratégie de double extorsion rend les sauvegardes insuffisantes. Après avoir volé les données, les attaquants procèdent au chiffrement puis menacent de publier ou diffuser les informations compromises. Cette double menace – financière et réputationnelle – augmente considérablement la pression sur les victimes.

Zero day et IA : une course à la découverte

La révolution de la découverte de failles

L’intelligence artificielle transforme radicalement la découverte des vulnérabilités zero-day. Alors qu’un expert en sécurité peut analyser quelques milliers de lignes de code par jour, un modèle de langage peut en traiter plusieurs millions. Cette différence d’échelle annonce une explosion du nombre de zero-day découverts par IA dès 2026.

Automatisation de l’exploitation

Les experts prédisent l’émergence d’outils capables de générer automatiquement un exploit viable pour chaque faille découverte en moins de dix minutes. Des systèmes open source comme AutoPwn illustrent déjà cette tendance en automatisant la génération d’exploits.

Approches multiples de détection

L’IA offre plusieurs angles d’attaque pour la découverte de vulnérabilités. Au-delà de l’analyse de code, elle peut observer le comportement des applications en temps réel pour détecter des anomalies suspectes, même sans signature connue. L’analyse des discussions sur les forums spécialisés permet également de repérer des indices de failles émergentes.

Ampleur du phénomène

Les chiffres de 2024 confirment l’ampleur de la menace : 75 vulnérabilités zero-day ont été exploitées, dont plus de la moitié à des fins d’espionnage selon Google Threat Intelligence Group. L’IA accélère cette tendance, rendant les attaques plus fréquentes et imprévisibles.

Ingénierie sociale et deepfakes : l’illusion parfaite

Évolution des techniques de manipulation

Les deepfakes révolutionnent l’ingénierie sociale en dépassant les simples e-mails ou appels frauduleux d’antan. Les voix et visages synthétiques atteignent aujourd’hui un niveau de réalisme quasi parfait, permettant des manipulations en temps réel particulièrement convaincantes.

Impact financier et réputationnel

Les risques ne se limitent plus aux pertes financières. La menace s’étend à la réputation, à l’intégrité des informations et à la sécurité globale des organisations. En 2024, un transfert frauduleux de 25 millions de dollars a été réalisé grâce à la manipulation d’une vidéo, illustrant l’efficacité redoutable de ces techniques.

Limites des contre-mesures

Bien que des contre-mesures techniques émergent – détection des clignements anormaux, analyse audio sophistiquée – elles demeurent imparfaites.

La formation des utilisateurs et le maintien d’une vigilance constante restent les défenses les plus efficaces contre cette menace numérique.

Attaques contre l’IA défensive : quand les machines s’affrontent

Émergence d’une nouvelle menace

Les systèmes d’intelligence artificielle défensive, comme ceux déployés dans les centres opérationnels de sécurité (SOC), pourraient devenir la cible d’attaques orchestrées par d’autres IA. Bien que relevant encore principalement de la recherche, ce risque devient de plus en plus tangible.

Techniques d’attaque spécialisées

Les attaques contre l’IA défensive se déclinent en plusieurs approches sophistiquées :

- Injection de prompt (ou « jailbreaking ») : cette technique permet de contourner les mesures de sécurité des modèles de langage défensifs

- Exemples adversariaux : ils détournent les systèmes de détection en rendant le modèle aveugle aux menaces réelles

- Empoisonnement de données : des bots modifient les données d’entraînement et les flux télémétriques, manipulant ainsi l’ensemble du processus de formation

Stratégies adaptatives

Les attaques évoluent constamment pour s’adapter aux nouvelles défenses, créant un cycle d’adaptation perpétuel. Des générateurs réécrivent en boucle les malwares ou contenus toxiques jusqu’à ce qu’ils paraissent légitimes, tandis que l’empoisonnement de données injecte des traces trompeuses dans les flux télémétriques, détournant les corrélateurs de sécurité.

Nécessité d’une défense évolutive

Face à ces menaces adaptatives, les stratégies de défense doivent évoluer en permanence. Le NIST avait déjà répertorié certaines de ces méthodes dès 2024, soulignant l’importance d’une approche proactive dans la sécurisation des systèmes d’IA défensive.

En synthèse

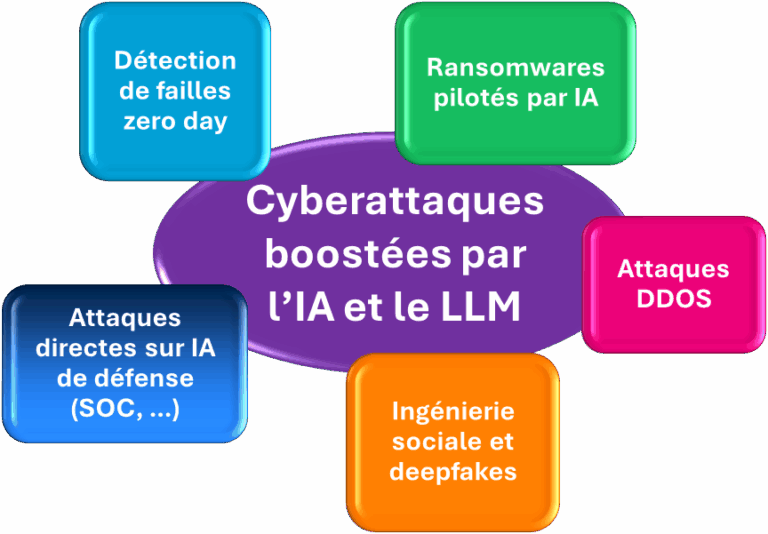

L’émergence des RansomOps assistés par IA et la multiplication des vulnérabilités zero-day découvertes automatiquement transforment radicalement le paysage des cybermenaces, rendant les attaques plus sophistiquées, plus rapides et plus difficiles à détecter par les défenses traditionnelles.

La convergence des deepfakes perfectionnés et des attaques contre l’IA défensive elle-même crée un environnement où les mécanismes de sécurité classiques deviennent obsolètes, nécessitant une approche de cyber-résilience capable de s’adapter en temps réel aux menaces évolutives.

Face à cette industrialisation du cybercrime dopée à l’IA, seule une stratégie de cyber-résilience globale – combinant défense adaptative, formation continue et capacité de récupération rapide – peut permettre aux organisations de survivre et de maintenir leurs activités critiques malgré des attaques désormais inévitables.